Пристрої введення та виведення, передавання та зберігання інформації

Виконати інтерактивні вправи

https://learningapps.org/1258737

https://learningapps.org/1145714

https://learningapps.org/1156243

Блог вчителя інформатики Буринського міського ліцею №1 імені В.М. Кравченка Невесенко Олени Вікторівни

Пристрої введення та виведення, передавання та зберігання інформації

Виконати інтерактивні вправи

https://learningapps.org/1258737

https://learningapps.org/1145714

https://learningapps.org/1156243

Означення комп’ютерної моделі

Комп’ютерна модель — це інформаційна модель, що реалізована і досліджується з використанням комп’ютерних програм

Приклад.

Визначення оптимального маршруту від м. Буринь до м. Львів та обчислення необхідних фінансових витрат на дорогу в обидві кінці.

Варіант 1. Виконати експериментальний від'їзд і підрахувати усі витрати.

Завдання.

Історія обчислювальних та комп'ютерних пристроїв

Виконати вправу за посиланням

http://linoit.com/users/olena_neves/canvases/8%20klas

Тема.

Використання спільних документів

Перегляньте відео з теми уроку за посиланням: https://www.

Відкрийте інтернет-майданчик

Залиште свій коментар.

Відкрийте сайт Quick,Draw! Озн

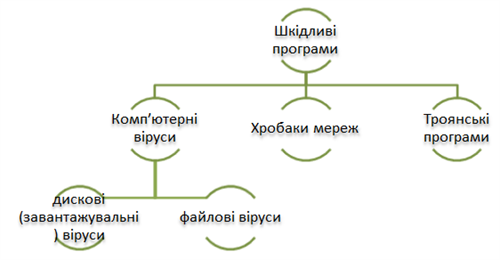

Тема: Шкідливе програмне забезпечення та боротьба з ним

1. Опрацювати теоретичний матеріал

1. Опрацюйте теоретичний матеріал за посиланням:

2. Відкрийте інтернет-майданчик для інтелектуального малювання AutoDraw https://www.autodraw.com. Ознайомтеся з його роботою. Намалюйте кілька простих зображень з використанням можливостей цього ресурсу. Збережіть зображення у вашій папці. Поясніть, чи можна вважати цю програму прикладом штучного інтелекту.

3. Відкрийте сайт Акінатор https://ru.akinator.com/game і пограйте у віртуальну гру. Чи вдалося вам виграти? Поясніть, чи можна вважати цю програму прикладом штучного інтелекту.

4.Відкрийте сайт Quick,Draw! Ознайомтеся з роботою нейронної мережі Google. https://quickdraw.withgoogle.com/ ?locale=ua#

5. Перегляньте відео за посиланням: https://www. youtube.com/watch?v=fb6Kije_CTY

Поясніть на наведених прикладах термін «розумний пристрій».

Домашня робота

РЕЗЕРВНЕ КОПІЮВАННЯ ДАНИХ

Опрацюйте презентацію за посиланням:

https://www.slideshare.net/kholodyon/9-17-82907757

У текстовому документі дайте відповіді на питання:

1. Які причини втрати даних на комп'ютері?

2. Які є типи резервних копій?

3. Що таке точка відновлення Windows?

4. На які носії здійснюється резервне копіювання даних?

5. Чи можна відновити файли після їх видання до Кошика? А після очищення Кошика?

6. Наведіть приклади програм для безпечного видалення даних.

7. Яких рекомендацій слід дотримуватися для профілактики зараження комп'ютера вірусами та втрати даних? ВІДПОВІДЬ НА ЦЕ ПИТАННЯ ОФОРМИТИ З ДОПОМОГОЮ ЗАСОБІВ SMART ART.

Тема Історія виникнення пристроїв для роботи х інформацією

https://learningapps.org/watch?v=p1rjg3bbn17

Комп'ютери та їх різновиди.

Виконати інтерактивні вправи за посиланнями:

https://learningapps.org/1123061

https://learningapps.org/1143908

https://learningapps.org/399623